Spring官方终于对坊间存在的漏洞进行了公开回应,确实存在RCE漏洞。

该漏洞编号为CVE-2022-22965: Spring Framework RCE via Data Binding on JDK 9+,漏洞级别:Critical。

详细描述为:

在JDK 9+上运行的Spring MVC或Spring WebFlux应用程序可能容易通过数据绑定进行远程代码执行(RCE)。该漏洞要求应用程序作为WAR部署在Tomcat上运行。如果应用程序部署为Spring Boot可执行jar,即默认jar,则不受漏洞的攻击。然而,脆弱性的性质更为普遍,可能还有其他方法可以利用它。

这些是漏洞执行的先决条件:

1.JDK 9或更高

2.Apache Tomcat作为Servlet容器

3.打包为WAR

4.依赖Spring-webmvc或spring-webflux

受影响的Spring Framework版本:

1. Spring Framework5.3.0 到 5.3.17

2. Spring Framework5.2.0 到 5.2.19

3. 较旧的、不受支持的版本也受到影响

官方声明地址:

https://tanzu.vmware.com/security/cve-2022-22965

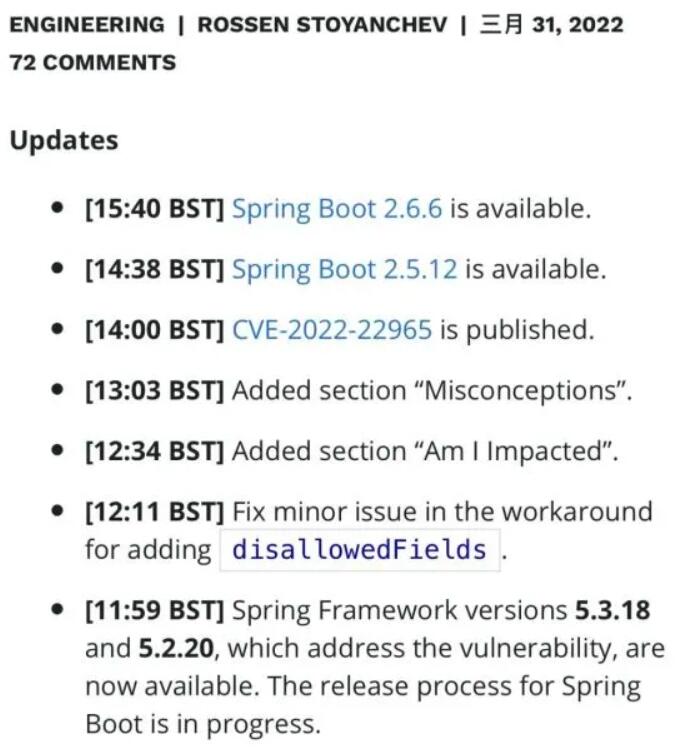

目前Spring官方已经更新了补丁,参考下图