据外媒消息,Corero 网络安全公司近日披露,在上周引起 GitHub DDoS 攻击的 Memcached 漏洞比最初报道的更为糟糕。现在发现,该漏洞可用于窃取或修改 Memcached 服务器中的数据。

Memcached 是一个开源系统,可将数据存储在内存中以加快访问速度。目前曝出的漏洞是攻击者通过设置 Memcached 的最大值,欺骗 UDP 数据包发起请求,利用 Memcached 发送的大量庞大的 UDP 响应数据包进行攻击行为。

据 Corero 的说法,任何可用于 DDoS 攻击的 Memcached 服务器也可用于收集从本地网络或主机缓存的用户数据。该公司表示,除了窃取用户数据外,攻击者还可以在让所有者不知情的情况下,修改数据并将其重新插入缓存中。

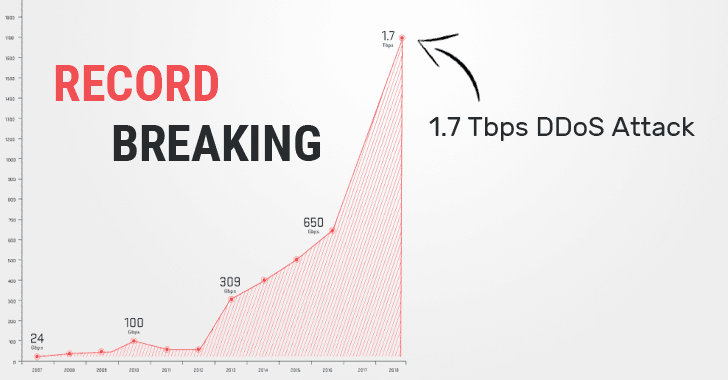

Corero 首席执行官 Ashley Stephenson 表示,“ Memcached 此漏洞代表了 DDoS 攻击的新篇章。在此之前,最新的破纪录攻击是由相对低带宽的物联网(IoT)设备组织的。相比之下,这些 Memcached 服务器通常连接到更高带宽的网络,并且由于高放大因素,容易造成数据雪崩等严重影响。除非 Memcached 服务器的运营商采取行动,否则这些攻击将继续。”

由于 Memcached 协议旨在不需要身份验证就可以使用,因此用户向易受攻击的 Memcached 服务器添加的任何内容都可能被互联网上的其他人盗用,而不会留下审计跟踪。

Memcached 近日发布了 1.5.6 版本,以默认禁用 UDP 协议。其开发者社区也发布了多个有关安全风险的警告,不过仍然有大量用户使用的是之前的版本,以及操作系统和云服务的默认配置。该公司还宣布了针对该攻击的“kill switch”对策,通过发送一个命令回攻击服务器来抑制 DDoS 攻击并使服务器的缓存失效。并表示该对策已在经过测试,似乎 100% 有效。