本周,德国安全研究人员 Linus Henze 发现了苹果 macOS 中一个被称作“KeySteal”的 0day 漏洞,并在 YouTube 上公布了一段视频演示(via youtube)。

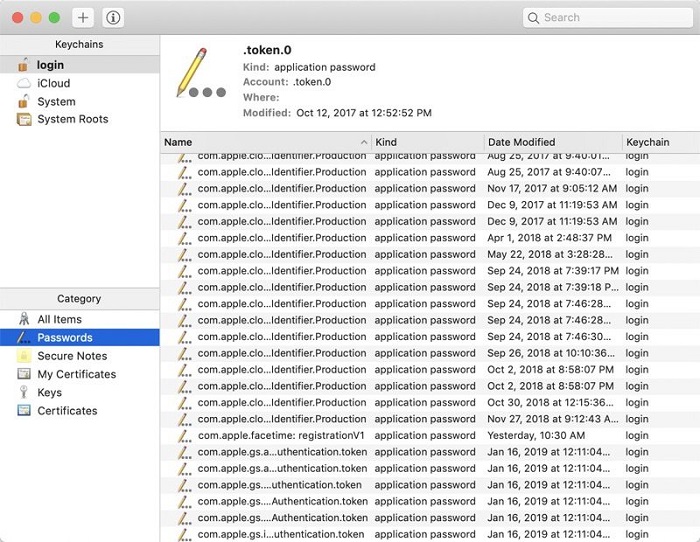

对于别有用心的攻击者来说,可借助恶意手段从 Mac 上的 Keychain 应用程序来收集全部的敏感信息,而无需管理员访问权限(或管理员密码)。

Keychain 会暴露密码和其它信息,以及其它 macOS 用户的密码详情。

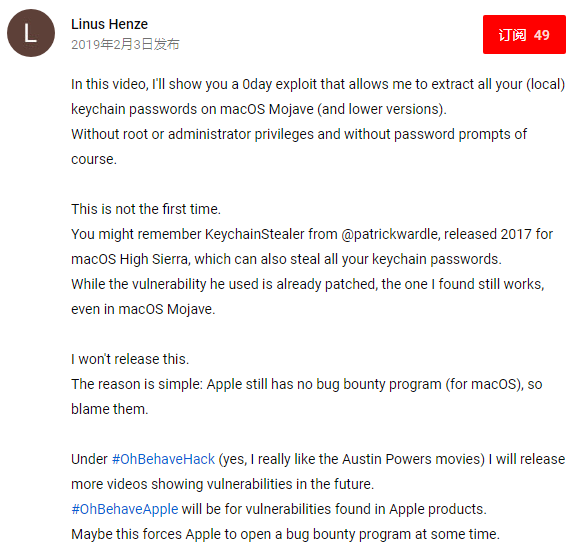

鉴于苹果没有针对 macOS 的漏洞赏金计划,Henze 尚未选择向苹果分享漏洞详情,但表示不会轻易将细节公布。其在描述中写到 ——“全都怪苹果!”(So blame them.)

Linus Henze 说他不会发布这个漏洞,因为苹果并没有推出 macOS 的漏洞赏金计划。他在给《福布斯》的一份声明中澄清了自己的立场:“发现这样的漏洞需要时间,我只是认为付钱给研究人员是一件天经地义的事情,因为我们正在帮助苹果让他们的产品更安全。”

据悉,苹果有一个针对 iOS 移动平台的奖励计划,为发现 bug 的人们提供赏金。遗憾的是,对于桌面平台的 macOS 系统,苹果并没有类似的除虫奖励。据了解,苹果的安全团队已经联系了 Henze,但是他仍然拒绝提供更多的细节,除非他们为 macOS 推出漏洞赏金计划。据 Linus Henze 表示说:“即使看起来我这么做只是为了钱,但这根本不是我的动机。我的动机是让苹果公司创建一个漏洞赏金计划。我认为这对苹果和研究人员都是最好的。”

德国 Heise Online 称,该漏洞允许访问 Mac 上 Keychain 的内容,但不能访问存储在 iCloud 中的信息。

Keychain 也需要被解锁,当用户在 Mac 上登录他们的帐户时,即会在默认情况下会发生。如需为 Keychain 应用加锁,可以通过管理员密码来打开该 App,然后执行相关操作。

另外,KeySteal 并不是研究人员在 macOS 中发现的第一个与钥匙串访问相关的漏洞。安全研究员 Patrick Wardle 在 2017 年展示了一个类似的漏洞,不过该漏洞已经被修复。