德国 Saarland 大学的两名研究人员公布论文《ret2spec: Speculative Execution Using Return Stack Buffers》(PDF),披露了英特尔处理器的新漏洞“逆 spectre 攻击”,允许攻击者未经授权读取数据。

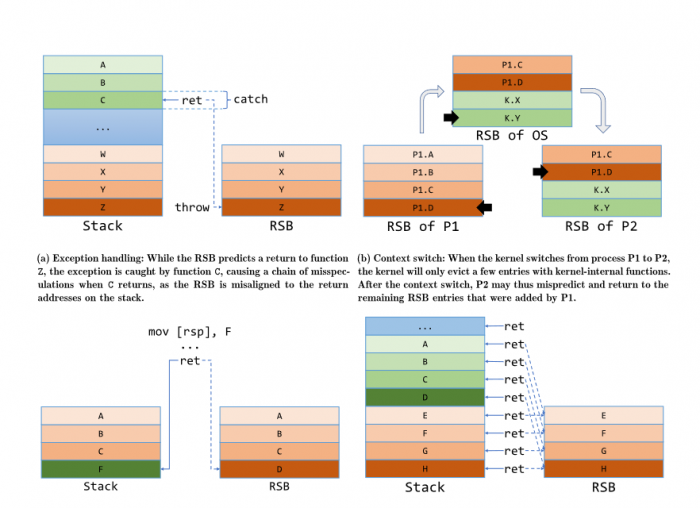

漏洞是名叫“运行时优化返回地址”的 CPU 预测导致的。如果攻击者能操纵这一预测,他将能控制预测执行编程代码,通过旁路读取本应该禁止访问的数据。比如一个恶意网页能访问和拷贝重要数据如密码。

研究人员称,他们在五月份通知了厂商,而由于 90 天的保密期已过,所以他们现在公开了论文。而这个新的漏洞将提交给10月在多伦多举行的国际计算机协会计算机与通讯安全会议(ACM CCS)。

研究人员表示,ARM 和 AMD 的处理器可能也受到该漏洞的影响。

参考:Solidot