2018年10月17日,安全专题监测到libssh官方发布安全公告,披露了一个SSH2登陆身份验证绕过漏洞(CVE-2018-10933)。攻击者利用漏洞可以在没有任何凭据的情况下成功进行身份验证,甚至可能登陆SSH。

漏洞描述

libssh版本0.6及更高版本在服务端代码中具有身份验证绕过漏洞。

通过向服务端发送SSH2_MSG_USERAUTH_SUCCESS消息来代替服务端期望启动身份验证的SSH2_MSG_USERAUTH_REQUEST消息,攻击者可以在没有任何凭据的情况下成功进行身份验证,甚至可能登陆SSH,入侵服务器。

影响范围

libssh0.6及以上的版本

SSH服务是否受漏洞影响

使用到libssh的SSH服务存在漏洞,使用openSSH的SSH服务暂不受影响

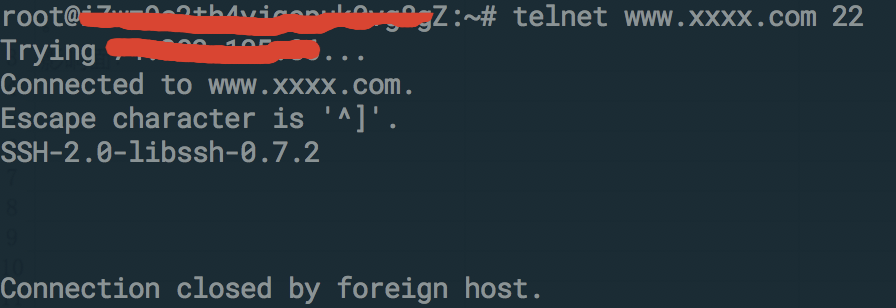

判断SSH服务是否受影响的方法:执行命令 telnet [ip] [port],查看是否返回SSH-2.0-libssh-xxx等信息

案例如下:

返回SSH-2.0-libssh-0.7.2 说明使用了libssh,版本为0.7.2,受漏洞影响

风险评级

CVE-2018-10933:严重

安全建议

目前各大发行版OS暂未发布相应的package补丁,云盾提供临时解决方案参考如下:

方案一:

下载官方patch文件:https://www.libssh.org/security/,重新安装libssh修复漏洞。

安骑士/态势感知企业版用户可使用”一键修复”功能修复漏洞,详情登陆云盾控制台

方案二:

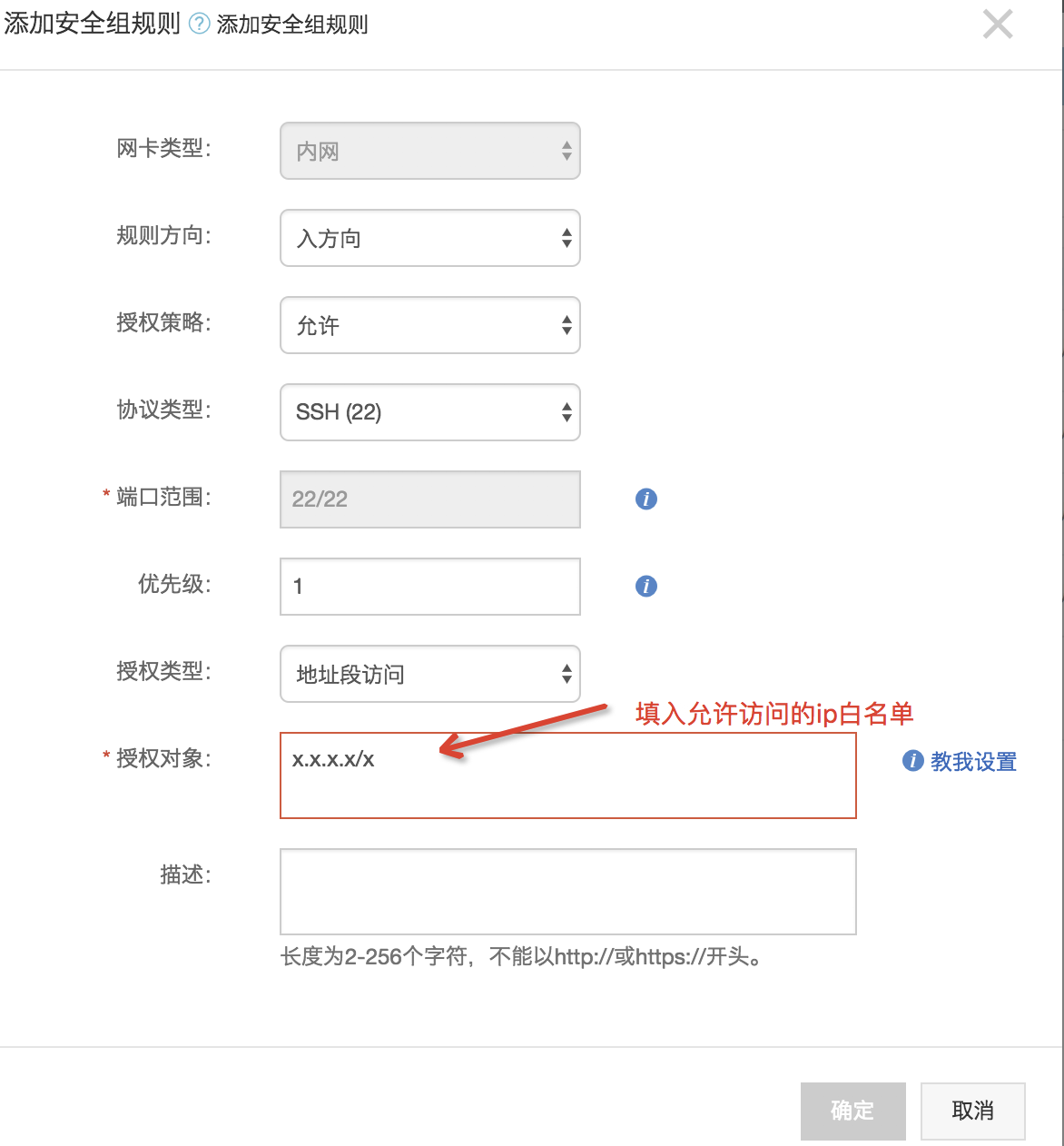

建议禁止SSH对外,或使用安全控制台远程连接管理服务器。

禁止SSH对外,只针对特定允许的ip开放访问权限,可通过安全组配置,参考如下:

官方公告

https://www.libssh.org/security/advisories/CVE-2018-10933.txt

我们会关注后续进展,请随时关注官方公告。

内容来自网络,如有侵犯到您的权益,请联系站长QQ7529997,我们将及时处理。

安全专题

2018.10.17