2019年11月19日,本站安全专题监测到Apache Solr官方披露某些版本的Solr由于存在错误的默认配置,导致攻击者利用该漏洞可以直接获取服务器权限。

漏洞描述

部分版本的Solr的默认配置文件中开启了ENABLE_REMOTE_JMX_OPTS选项。该配置将开启JMX监控,同时对外开启RMI_PORT端口(默认情况下为18983)。攻击者在无需认证的情况下可以通过该JMX端口进行反序列化操作,直接获取到服务器权限。本站安全专题提醒Solr用户尽快采取安全措施阻止漏洞攻击。

影响版本

Linux Solr 8.1.1,8.2.0

Windows用户不受影响

安全建议

1. 官方暂未发布新版本,请关注Apache Solr官方以便获取更新信息 https://lucene.apache.org/solr/downloads.html

2. 设置配置文件solr.in.sh中的ENABLE_REMOTE_JMX_OPTS值为false后重启Solr

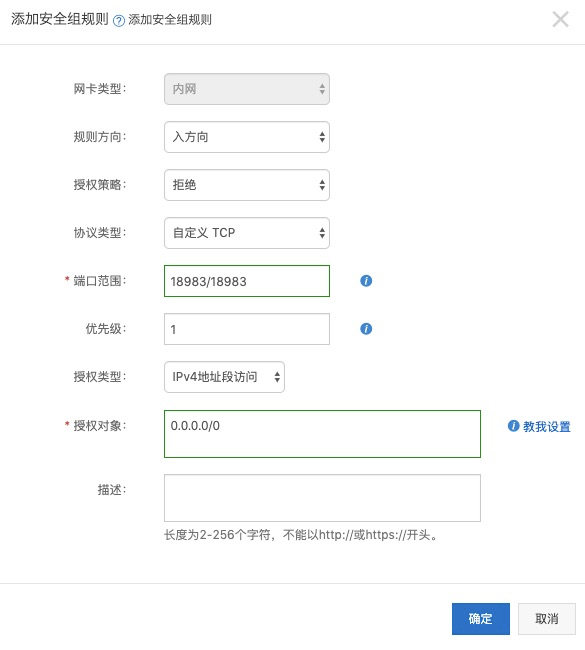

3. 通过安全安全组禁止Solr JMX端口对外,如下

云盾云中心应急漏洞模块已支持对该漏洞一键检测

安全云中心默认防御此漏洞攻击

相关链接

https://issues.apache.org/jira/browse/SOLR-13647

https://lucene.apache.org/solr/news.html

我们会关注后续进展,请随时关注官方公告。

内容来自网络,如有侵犯到您的权益,请联系站长QQ7529997,我们将及时处理。

本站安全专题

2019.11.19