2020年4月15日,本站安全专题监测到近日国内某安全团队披露了Kong API网关在默认Docker部署的情况下存在未授权访问漏洞,从而导致Kong API网关被恶意控制。

漏洞描述

Kong API 网关是目前最受欢迎的云原生 API 网关之一,它通过插件的形式提供负载均衡等多重功能。Kong 使用 Kong Admin Rest API 作为管理 Kong Proxy 能力的关键入口。在 2.0.3 版本及其之前,当企业遵循官方文档或默认配置使用 Docker 容器的方式搭建 Kong API 网关时,会在默认情况下将未经鉴权的Admin Rest API 对公网开放,导致攻击者可以通过未授权访问Admin Rest API,从而控制Kong API网关。本站安全专题提醒 Kong API 网关用户尽快采取安全措施阻止漏洞攻击。

影响版本

Kong <= 2.0.3

安全建议

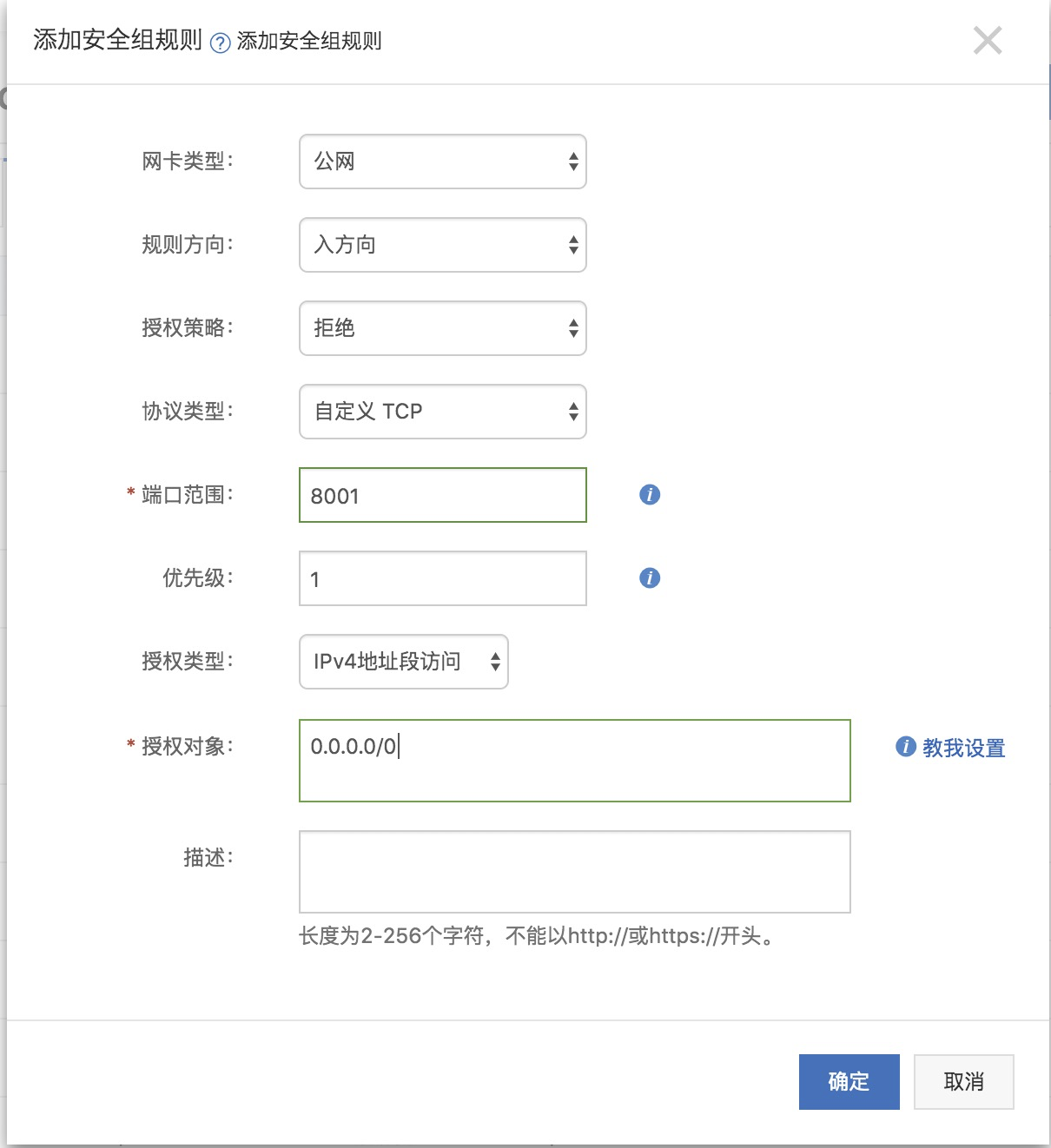

将Kong Admin Rest API 默认监听端口(默认8001 和 8444)设置为禁止对公网开放,或仅对可信对象开放。安全组设置禁止8001端口对外开放示例如下:

相关链接

1. https://github.com/Kong/docker-kong/commit/dfa095cadf7e8309155be51982d8720daf32e31c

2. https://github.com/Kong/docs.konghq.com/commit/d693827c32144943a2f45abc017c1321b33ff61

3. https://mp.weixin.qq.com/s/Ttpe63H9lQe87Uk0VOyMFw

安全云中心应急漏洞模块已支持对该漏洞一键检测

我们会关注后续进展,请随时关注官方公告。

内容来自网络,如有侵犯到您的权益,请联系站长QQ7529997,我们将及时处理。

本站安全专题

2020.04.15