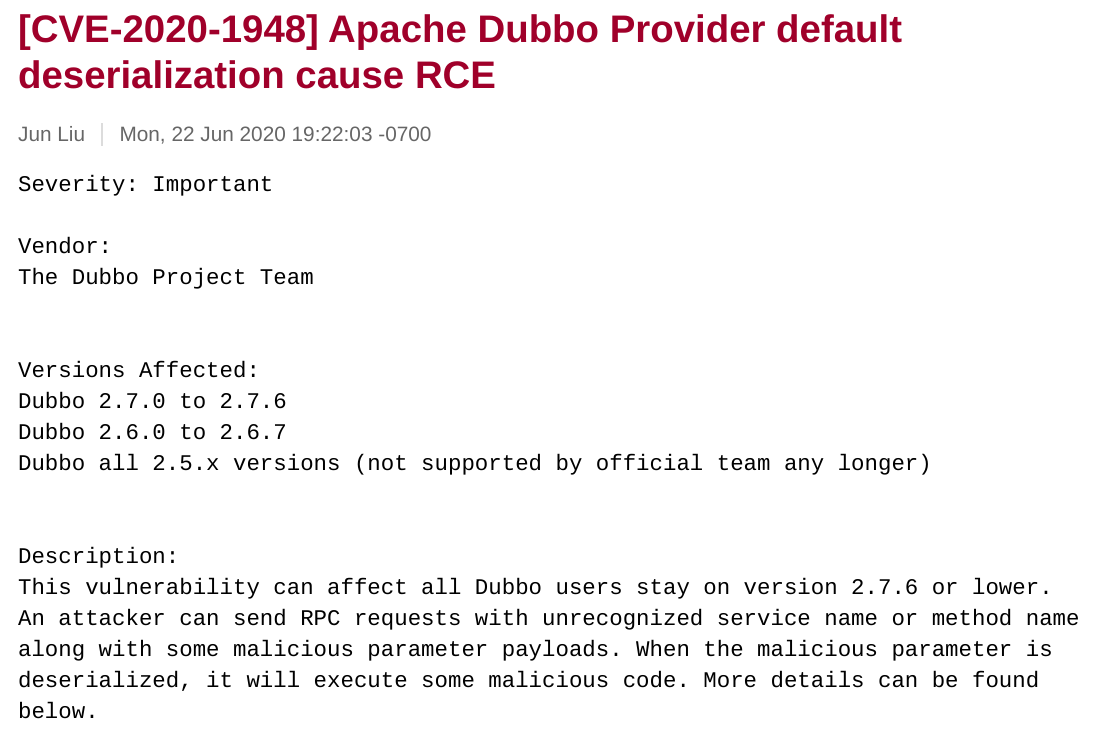

近日 Dubbo 官方报告了一个 Dubbo 远程代码执行问题(CVE-2020-1948),该问题由 Provider 反序列化漏洞引起。根据介绍,攻击者可以使用无法识别的服务名称或方法名称,并带上一些恶意参数有效载荷发送 RPC 请求。当恶意参数反序列化后,将执行一些恶意代码。

受影响的版本:

- 2.7.0 <= Dubbo Version <= 2.7.6

- 2.6.0 <= Dubbo Version <= 2.6.7

- 所有 2.5.x 版本(官方团队不再支持)

所有 Dubbo 版本都可以升级到 2.7.7 或更高版本,避免该漏洞:https://github.com/apache/dubbo/releases/tag/dubbo-2.7.7

详情查看邮件列表。