近日,本站安全专题监测到在野的Oracle WebLogic T3反序列化远程命令执行漏洞最新利用方式,经验证,漏洞真实存在,属未公开0day,且官方暂未发布补丁,风险极高。

漏洞描述

该漏洞是由于应用在处理反序列化输入信息时存在缺陷,攻击者可以通过发送精心构造的恶意请求,获得目标服务器的权限,并在未授权的情况下执行远程命令,最终获取服务器的权限。针对漏洞的新的利用方式,官方暂时未发布补丁,本站安全专题提醒Oracle WebLogic用户尽快采取安全措施阻止漏洞攻击。

漏洞评级

严重

安全建议

一、禁用T3协议

如果您不依赖T3协议进行JVM通信,可通过暂时阻断T3协议缓解此漏洞带来的影响。

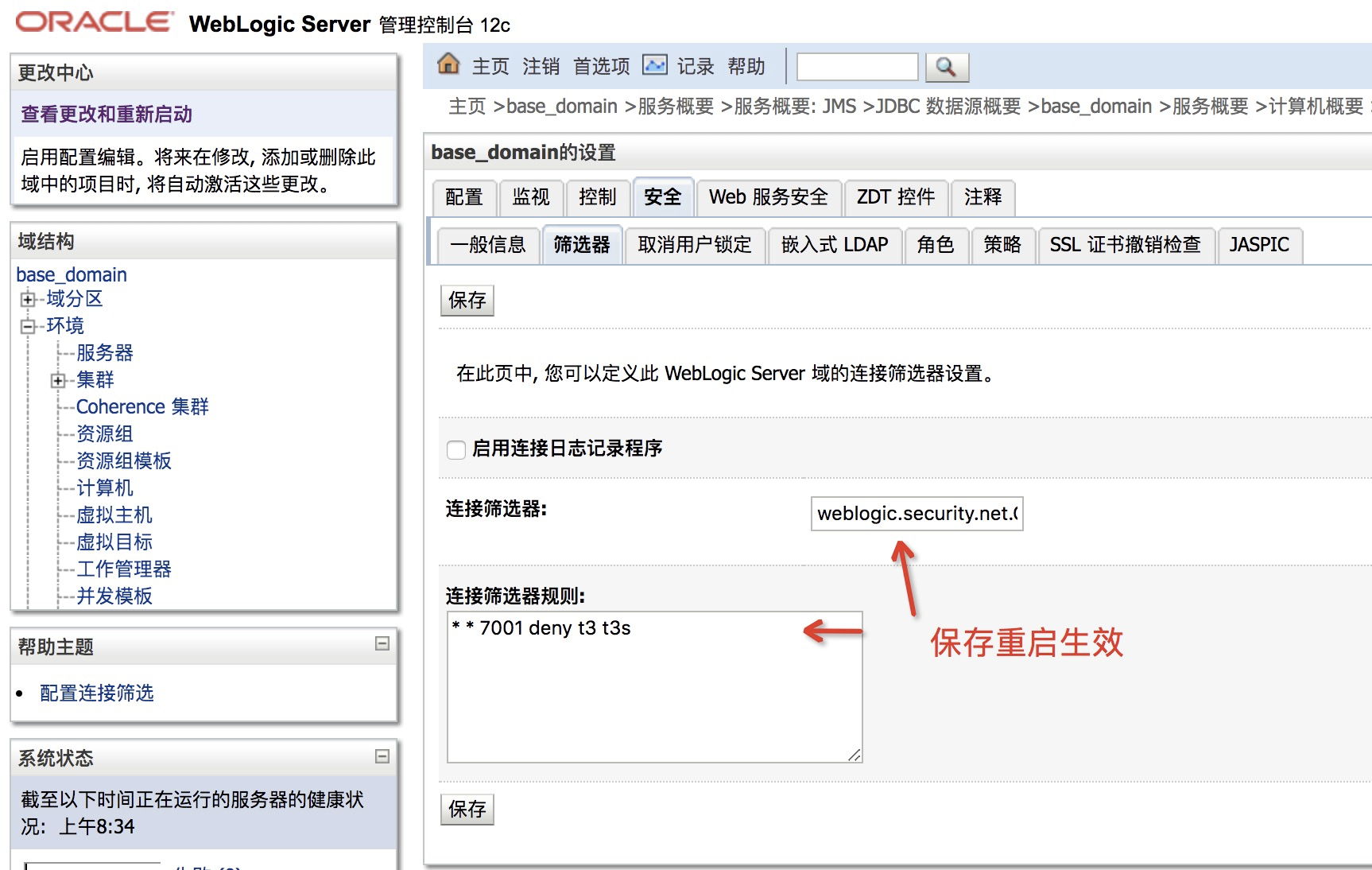

1. 进入Weblogic控制台,在base_domain配置页面中,进入“安全”选项卡页面,点击“筛选器”,配置筛选器。

2. 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入:* * 7001 deny t3 t3s。

二、将JDK升级到最新版

安全云中心已可防御此漏洞攻击

安全云中心已可防御此漏洞攻击

安全云中心应用漏洞模块已支持对该漏洞一键检测

我们会关注后续进展,请随时关注官方公告。

内容来自网络,如有侵犯到您的权益,请联系站长QQ7529997,我们将及时处理。

本站安全专题

2021.04.20