2019年8月13日,本站安全专题监测到微软官方发布紧急安全补丁,修复了多个Windows远程桌面服务的远程代码执行漏洞(CVE-2019-1181/1182),利用此漏洞可能可以在没有用户交互的情况下直接获取Windows服务器权限。

漏洞描述

微软官方公告称:CVE-2019-1181 和 CVE-2019-1182 这两个漏洞和之前的 BlueKeep(CVE-2019-0708)一样,属于“可蠕虫传播的”漏洞。类似于2017年爆发的WannaCry等恶意勒索软件病毒。

漏洞评级

CVE-2019-1181 严重

CVE-2019-1182 严重

影响版本

Windows 7

Windows 8

Windows 10

Windows Server 2008 R2 SP1

Windows Server 2012

Windows Server 2012 R2

安全建议

注:微软官方描述开启NLA(网络级别身份验证)可能可以缓解此漏洞攻击,但还是强烈建议尽快安装安全补丁并重启;安装补丁修复方案可能存在不可预知风险(黑屏/死机/蓝屏/进入恢复模式),建议修复前先备份数据/镜像/快照

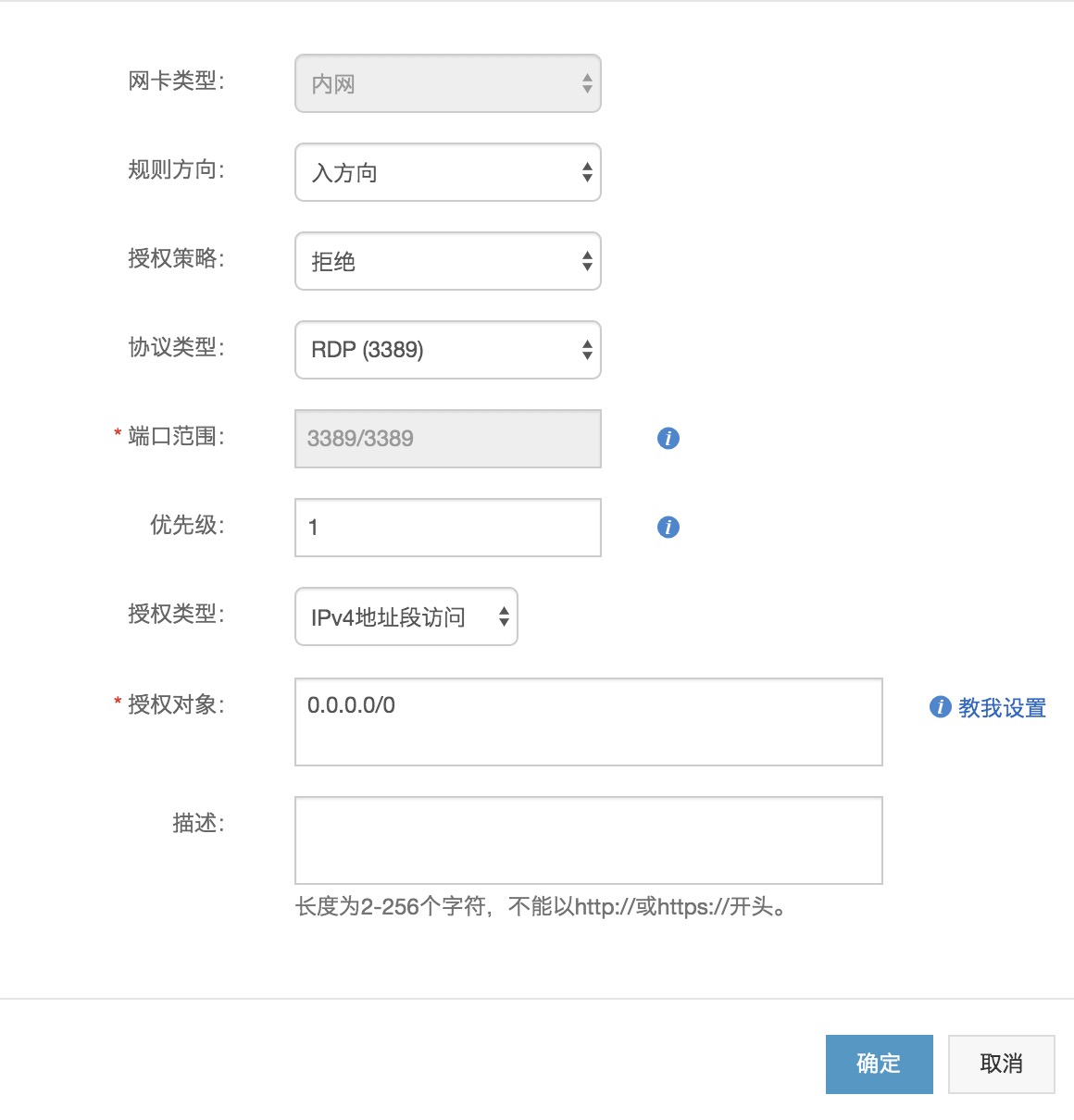

1、针对安全用户,可使用安全组临时禁止RDP服务端口对外或只运行授权IP访问,阻止漏洞攻击,如下:

2、云安全中心已支持对该漏洞补丁一键修复(暂只支持Windows Server 2008 R2SP1和Windows Server 2012 R2),详情登陆云中心,搜索补丁号:KB4512489、KB4512486

相关链接

我们会关注后续进展,请随时关注官方公告。

如有任何问题,可随时通过工单反馈。

本站安全专题

2019.8.14