2019年5月15日,安全专题监测到微软官方发布紧急安全补丁,修复了一个Windows远程桌面服务的远程代码执行漏洞(CVE-2019-0708),利用此漏洞可能可以直接获取Windows服务器权限。

漏洞描述

微软官方紧急发布安全补丁,修复了一个Windows远程桌面服务的远程代码执行漏洞(CVE-2019-0708),该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证,无需用户交互。当未经身份验证的攻击者使用RDP(常见端口3389)连接到目标系统并发送特制请求时,可以在目标系统上执行任意命令。甚至传播恶意蠕虫,感染内网其他机器。类似于2017年爆发的WannaCry等恶意勒索软件病毒。

2019年05月31日,有安全研究人员披露该漏洞远程crash PoC,本站安全专题分析测试利用工具真实有效,开启了RDP远程桌面服务且未开启NLA配置的Windows 7/xp/2003/2008/2008 R2 机器可被远程攻击导致蓝屏DoS。风险极大。

漏洞评级

CVE-2019-0708 严重

影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

安全建议

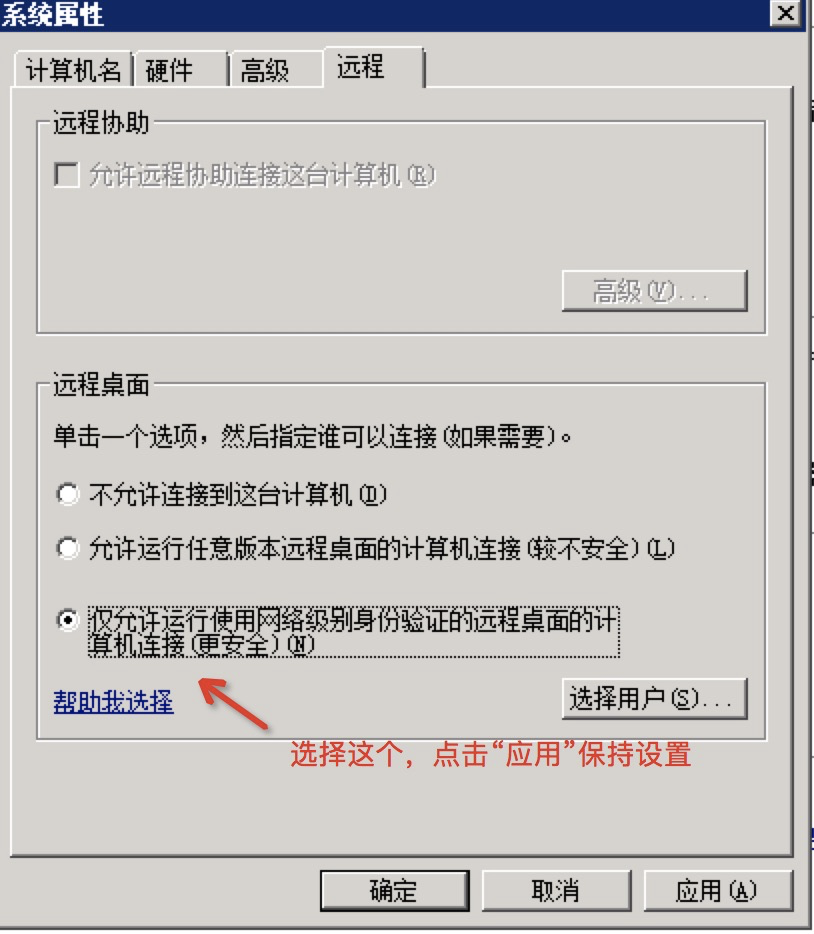

注:微软官方描述开启NLA(网络级别身份验证)可能可以缓解此漏洞攻击,但还是强烈建议尽快安装安全补丁;以下补丁修复方案均存在不可预知风险(黑屏或死机),建议修复前先备份数据/镜像

1、针对Windows 7、Windows Server 2008和Windows Server 2008 R2的用户,及时安装官方安全补丁:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

2、针对Windows 2003及Windows XP的用户,及时更新系统版本或安装官方补丁:https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

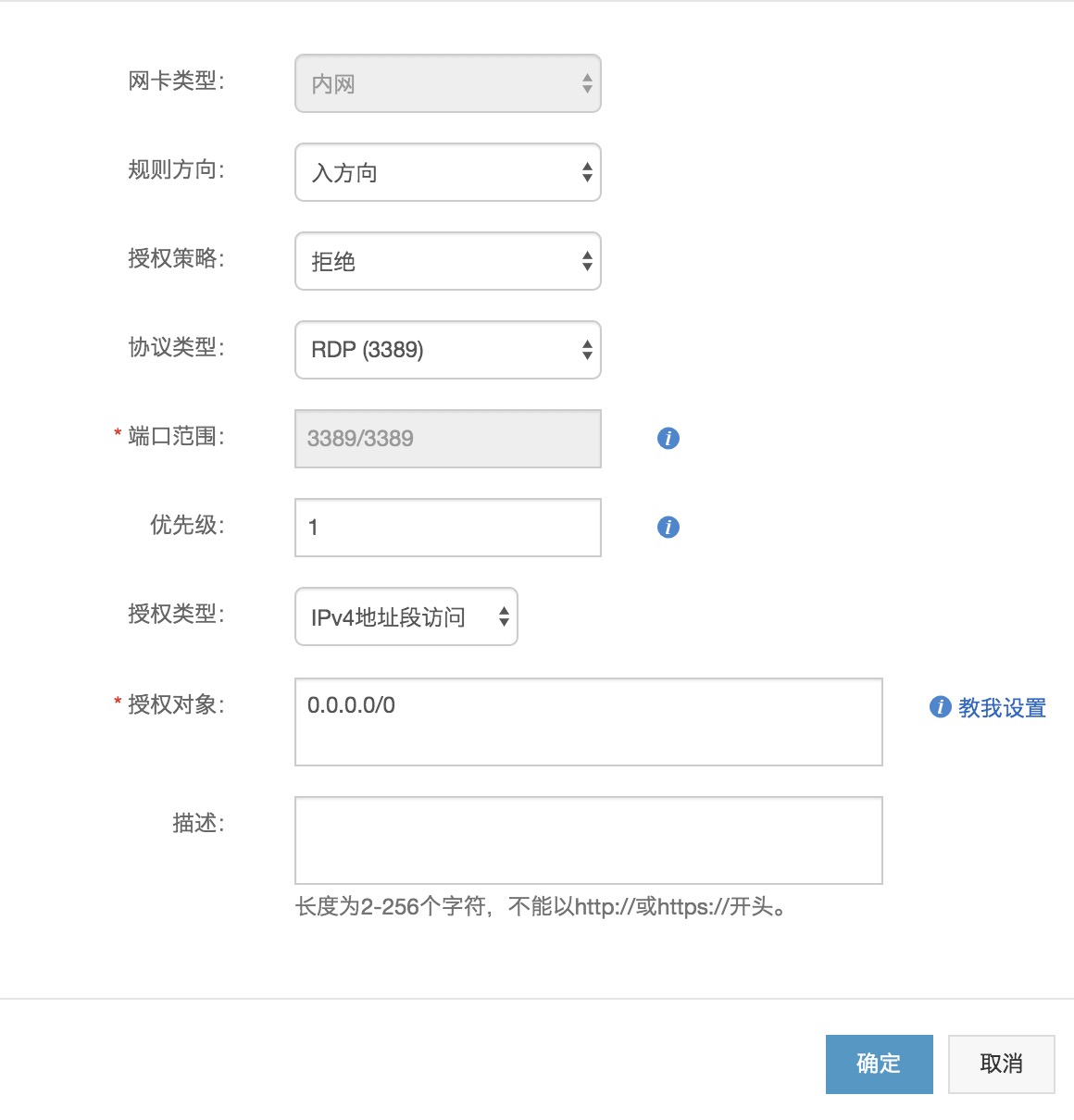

3、针对安全用户,可使用安全组临时禁止RDP服务端口对外,阻止漏洞攻击,如下:

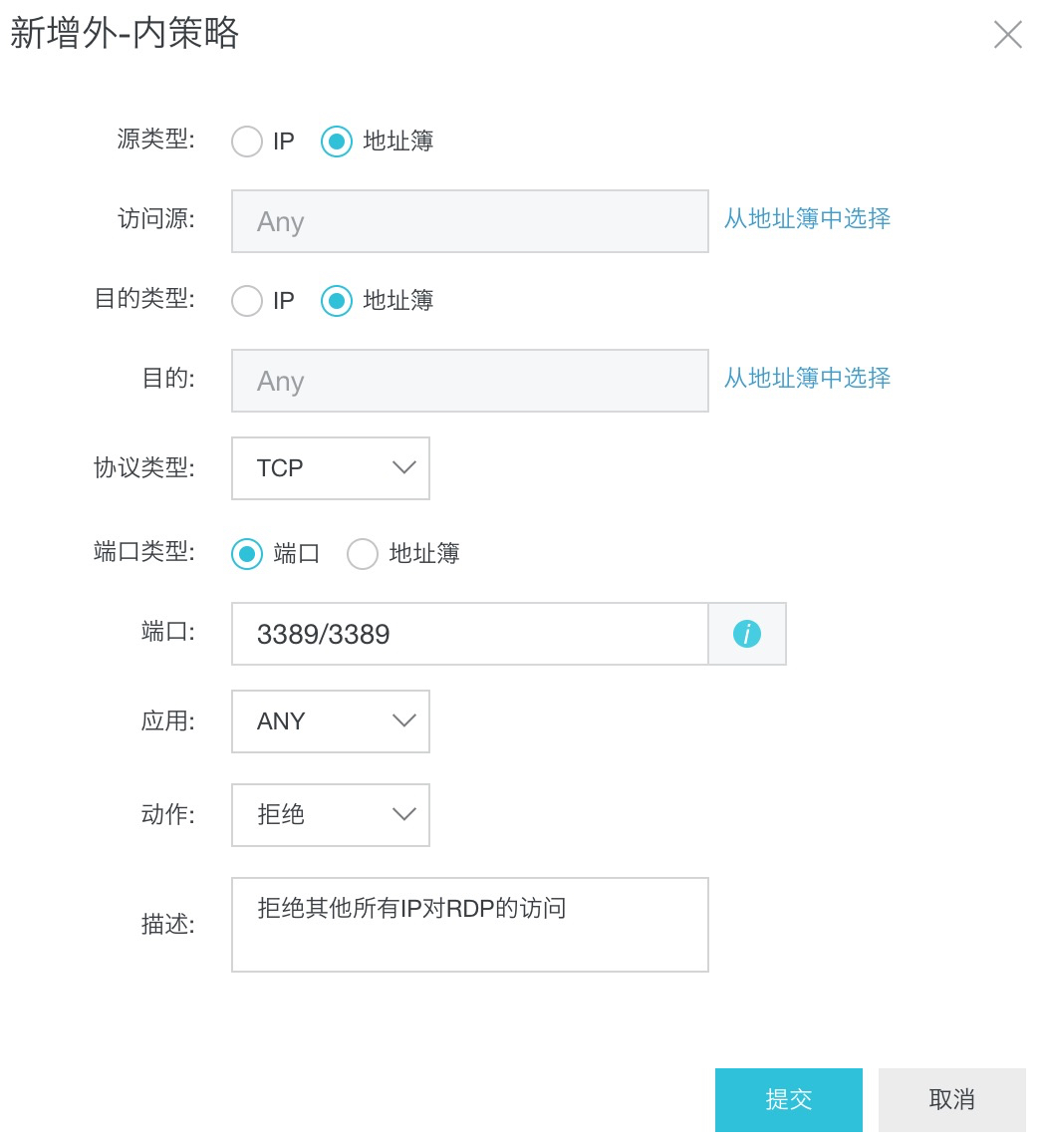

4、针对安全云防火墙用户,可使用云防火墙南北向的访问控制策略对RDP进行管控,阻止漏洞攻击,如下:

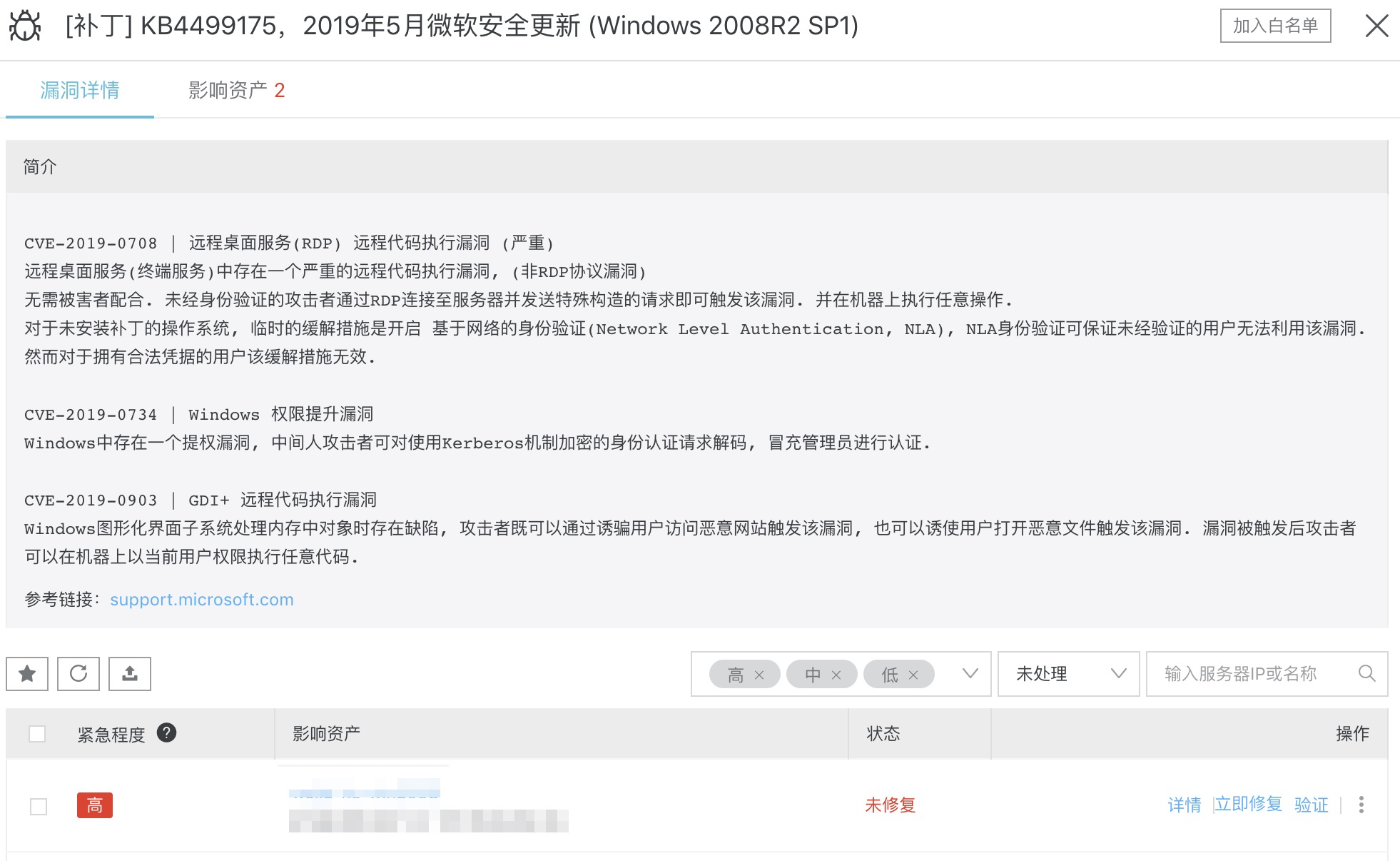

5、云安全中心已支持对该漏洞补丁一键修复(暂只支持Windows Server 2008 R2 SP1 64位系统),详情登陆云安全中心

6、开启NLA(网络级别身份验证)可能可以缓解此漏洞攻击,操作如下

相关链接

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

我们会关注后续进展,请随时关注官方公告。

如有任何问题,可随时通过工单反馈。

安全专题

2019.5.15