网络安全公司Proofpoint称某个此前曾与中国存在关联的黑客组织一直在利用最近刚刚得到修复的.NET漏洞攻击美国各组织机构(包括造船企业以及与军方有关的高校研究中心)。

黑客组织在攻击活动中惯用漏洞

该黑客组织因利用名为“NanHaiShu”的远程访问木马(简称RAT)而闻名,且至少自2014年以来就一直相当活跃。过去几年当中,该组织将矛头指向与海运事务相关的美国与西欧各机构,包括多家海军国防承包商以及研究机构。

F-Secure公司去年发布的一份报告指出,该组织所发起的各项攻击活动实际上专门针对2016年“南海仲裁案”闹剧中参与常设仲裁庭审判的各参与方——菲律宾司法部、亚太经合组织APEC峰会组织者、国际律师事务所( 美国福利·霍格律师事务所)。报告中包括几项表明NanHaiShu恶意软件确实拥有中国“血统”的证据。

9月:利用.NET安全漏洞CVE-2017-8759

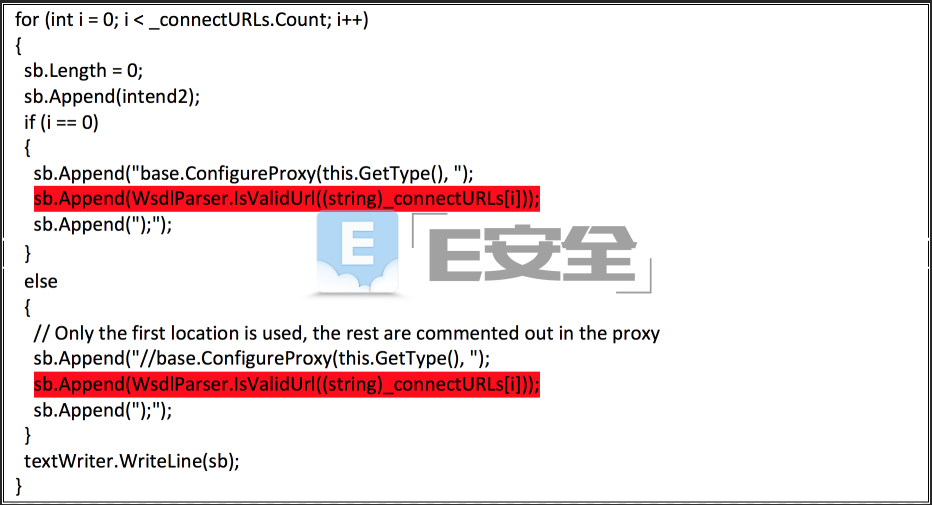

该组织的最新一轮攻击由Prrofpoint公司于今年9月中旬发现,其向一家美国造船企业以及一座与军方相关的美国高校研究中心发送鱼叉式钓鱼邮件。这些邮件当中附有可利用.NET安全漏洞CVE-2017-8759(SOAP WSDL解析器代码注入漏洞)的文档,然而该漏洞已经在攻击发动前几天就已被微软方面修复。但在微软发布修复补丁之前,该项漏洞已经被某中东威胁组织用于传递间谍软件。

8月:利用CVE-2017-0199漏洞

Proofpoint公司还发现,该黑客组织早在今年8月初就曾经发起多次攻击,并利用CVE-2017-0199漏洞(Petya勒索病毒也利用该漏洞),这项Office安全漏洞此前同样曾被其它组织所使用,并由微软公司于今年4月发布补丁完成修复。

这些攻击活动主要针对许多家国防承包商,且其中具体采用了恶意微软Publisher文件、PowerPoint演示文稿以及专门仿冒军舰与潜艇制造厂商的域名。

安全公司的研究人员对这些攻击事件作出了分析,有研究人员指出该黑客组织目前已经开始将关注点转向韩国。

除了NanHaiShu之外,这批攻击者还曾经利用“Orz”后门——该后门曾先后被用于早期攻击以及2017年8月的最新攻击活动,且配合SeDLL与MockDLL等加载器外加Cobalt Strike渗透测试工具。

在某些情况下,研究人员们注意到该组织还会利用目标机构当中的已入侵邮件帐户将恶意附件发送给同机构内的其他对象,还利用被劫持的服务器实施命令与控制(简称C&C)操作。

Prrofpoint公司的研究人员们在一篇博文中解释称,“这些工具、技术与目标始终贯穿于其工作当中,特别是考虑到他们对海军与海上防务目标的关注以及所使用的定制化后门。研究人员提醒符合该黑客组织目标的特征的机构应当特别警惕看似来自外部合法实体、但却不请自来的电子邮件。”

转自:E安全