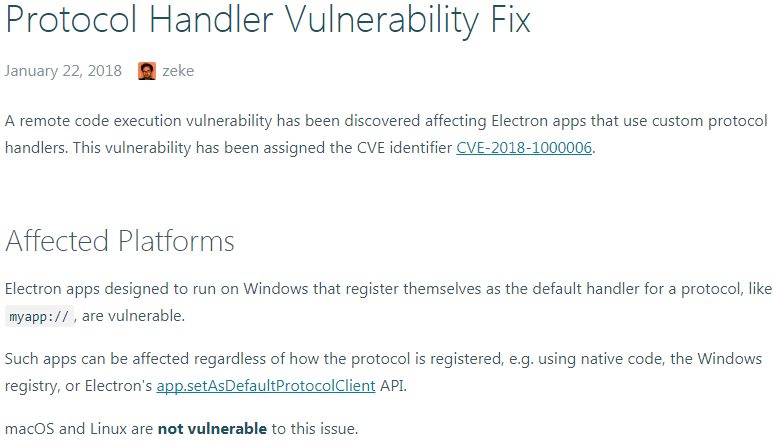

近日,Electron 被发现存在远程攻击漏洞并易受攻击,漏洞编号为 CVE-2018-1000006。Electron 开发团队表示,只要是使用自定义协议处理程序的 Electron 应用都会受到漏洞影响,如

1 | myapp:// |

就易受攻击。受影响的平台是 Windows,macOS 和 Linux 平台暂不存在该漏洞问题。

无论是协议是如何注册的,如使用原生代码、Windows 注册表或 Electron 的app.setAsDefaultProtocolClient API,这些应用程序都可能受到影响,使得黑客远程执行任意程序。

Electron (最初名为 Atom Shell)是 GitHub 开发的一个开源框架,允许使用 JavaScript, HTML 和 CSS 等 Web 技术创建原生程序,Electron 表示,如果你可以建一个网站,你就可以利用 Electron 打造一个桌面 GUI 应用。

目前至少有 460 个跨平台桌面应用程序使用了 Electron 框架,例如 Skype、Slack、GitHub Desktop、Wordpress 和 Signal 等,但并不确定有多少应用受到影响,其中 Signal 已表示自己不受影响。

Electron 已发布新版对漏洞进行修复(1.8.2-beta.4,1.7.11 和 1.6.16),并呼吁所有使用 Electron 的开发者都进行更新,也针对无法立即更新的程序提供了暂时解决方案 —— 可在调用 app.setAsDefaultProtocolClient 时将其作为最后一个参数追加,因为这样能有效防止 Chromium 解析更多的选项。

详情请查看公告。