周二为微软例行的月度补丁日,当天公布了共74个漏洞已被修复,包括浏览器、Windows、服务器、Office以及Adobe Flash player等产品。其中CredSSP协议(凭据安全支持提供者协议)的一个严重漏洞,其影响范围极大,几乎涉及到所有版本的Windows系统。

该漏洞于去年8月由网络安全公司Preempt Security的研究人员发现,微软通过对协议数月的管理和优化,最终修复了漏洞CVE-2018-0886并发布安全补丁。

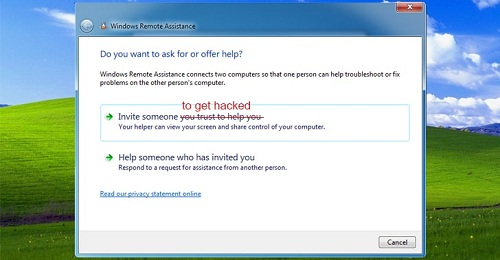

首先介绍一下CredSSP协议的工作原理,该协议设计用于RDP(远程桌面协议)和WinRM(Windows远程管理),协议负责从Windows用户加密的安全转发凭证发送到目标服务器进行远程身份验证。而本次曝出的漏洞,正是利用当客户端和服务器通过RDP和WinRM连接进行身份验证时,存在被攻击者利用远程盗取用户数据和运行恶意代码的风险。

由于CredSSP协议存在一个逻辑加密的漏洞,存在被中间人攻击的可能,通过Wi-Fi或物理访问网络进行窃取身份验证数据,攻击者可从具有足够特权的用户(管理员)那里窃取会话,从而使用该权限运行不同的命令。这可能会让企业受到来自攻击者的各种威胁,除了执行远程命令来破坏企业网络,还包括对关键服务器的横向移动和感染等。

为了保护用户不受CredSSP协议漏洞的攻击,微软建议用户使用来自Microsoft的更新来修补服务器。除了单一使用补丁来防止攻击以外,维护人员也可以更改设置来阻止攻击,例如:阻止包括RDP和DCE/RPC在内的相关应用程序端口。

来自:PConline