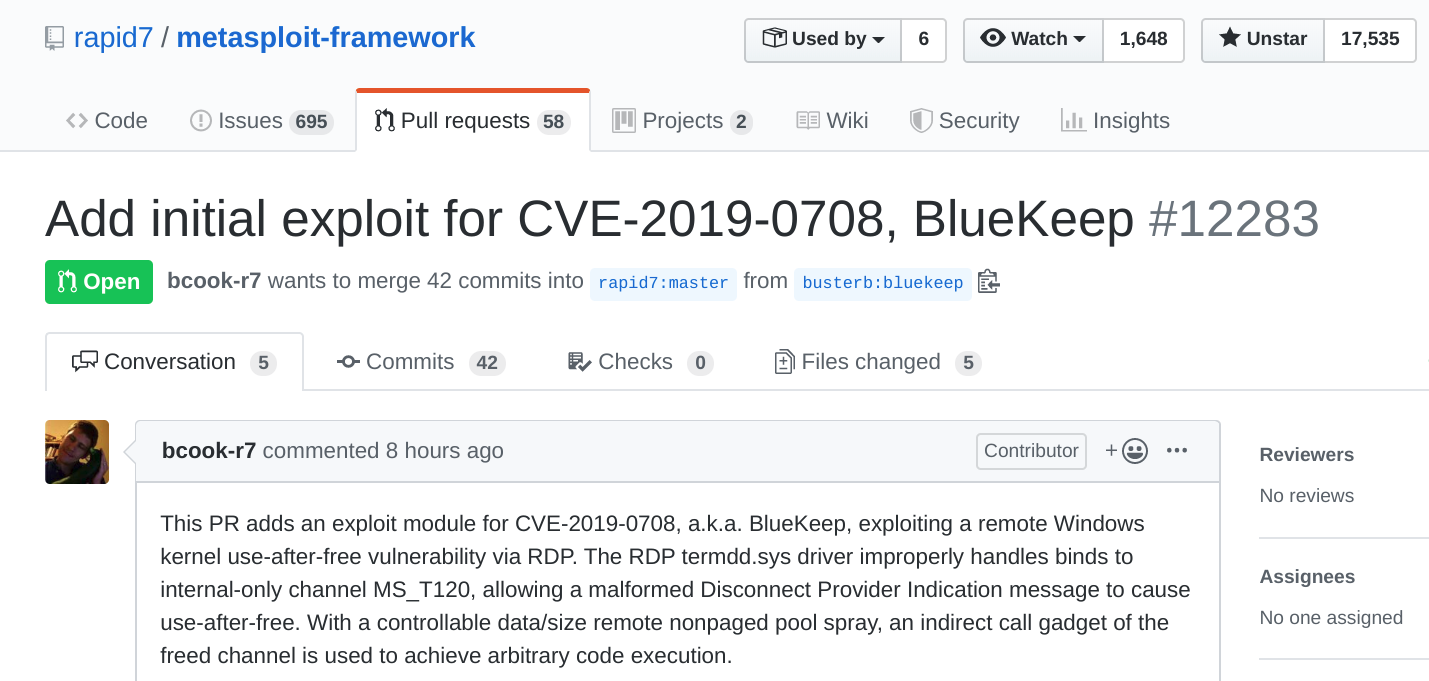

知名渗透测试框架 Metasploit 近日在其工具库中添加了一个针对高危漏洞 BlueKeep 的利用模块。

BlueKeep 编号 CVE-2019-0708,它是今年 5 月份被发现的高危漏洞,该漏洞是一种蠕虫,可以利用 Windows 远程桌面服务(RDS)传播恶意程序,方式类似于 2017 年凭借永恒之蓝而肆虐的 WannaCry 勒索软件。攻击者可以利用该漏洞执行任意代码,并通过远程桌面协议(RDP)发送特制请求,在不需要用户交互的情况下即可控制计算机。

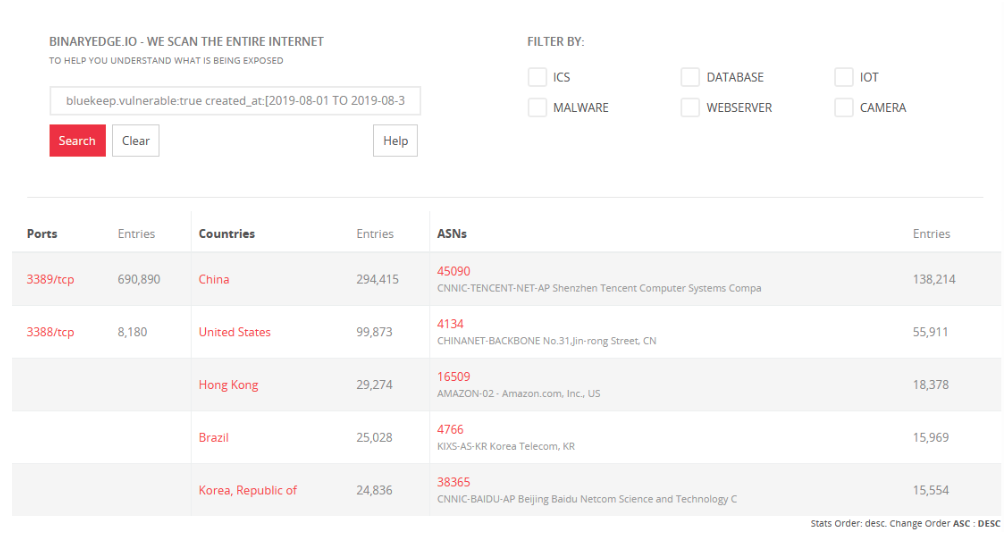

之前报导称将近 100 万台设备存在 BlueKeep 高危漏洞安全隐患,而目前根据 BinaryEdge 的扫描,仍有 70 万设备存在风险,并且其中绝大部分来自中国!

这是一个十分可怕的漏洞,此前业内安全人员也只释出了一些简单的 PoC(概念验证)脚本,但是都不够成熟,另一边大家也都害怕引起像当年 WannaCry 侵袭的可怕后果,所以尽管有人已经开发出了 BlueKeep 漏洞利用程序,但是拒绝发布代码。

现在最强渗透测试框架 Metasploit 释出了其 BlueKeep 利用代码,也就是说使用该代码模块,一般人也可以完成利用 BlueKeep 漏洞的攻击。

Metasploit 的 BlueKeep 模块与此前流传的数十个 BlueKeep PoC 不同,这个 Metasploit 模块可以实现代码执行。但是它也不是那么容易就可以使用,因为目前只支持在用户交互下才能正确执行,比如用户需要先进入攻击环境、设置参数等操作。

目前 BlueKeep Metasploit 模块只适用于 64 位 Windows 7 和 Windows 2008 R2,利用范围有限。接下来开发者的改进计划包括:

- 检测更多操作系统细节,获取内存泄漏以确定 Windows NPP 起始地址

- 编写 XP/2003 部分以处理 MS_T120 问题

- 添加检测 RDPSND 基于通道的处理是否有效

- 处理 RDPSND/MS_T120 之外的通道

详情查看 Metasploit 说明: