安全人员追溯到微软自己使用的开源归档工具,找到 Windows Defender 中的一个远程代码执行漏洞。

在Windows Defender,Security Essentials,Exchange Server,Forefront Endpoint Protection和Intune Endpoint Protection 的最新版本的Microsoft恶意软件防护引擎(1.1.14700.5)中,已经对该错误CVE-2018-0986 进行了修复。现在可以在你的设备上进行更新。

攻击者可利用此漏洞在用户的计算机上实现远程代码操作,攻击者只需在反恶意软件引擎的扫描功能打开时下载特制的 .rar 文件即可 ,很多情况下文件下载会自动执行。

当恶意软件引擎扫描到该档案时,它会触发内存损坏错误,执行恶意代码,从而对计算机进行完全控制。

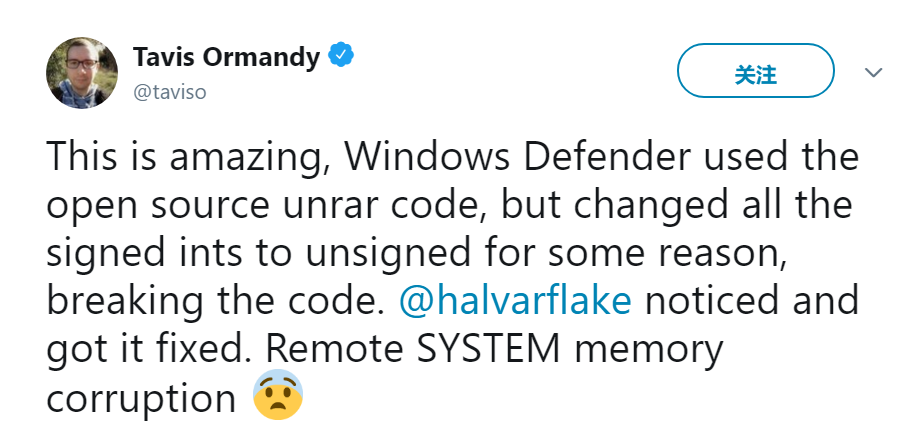

这个漏洞被谷歌安全研究员 Halvar Flake 发现并报告给微软。Flake 能够将漏洞追溯到更早版本的 unrar—一个用于解压缩 .rar 档案的开源归档工具。

显然,微软分发了 unrar 版本,并将该组件整合到其操作系统的防病毒引擎中。然后修改分叉代码,将其有符号的整数变量都转换为无符号变量,从而在数学分析比较时引发连锁问题。这更容易使得软件的内存出现错误,也可能导致防病毒软件包崩溃或允许恶意代码执行。

来自:theregister