*本文由IDF实验室志愿者成敬伯翻译,原文来自美国一位信息安全研究员及顾问的博客Proactive Defense。

去年(2011年)年底,我着手搭建一个新的虚拟化平台作为个人安全实验室。自从微软公司的Hyper-V和VMware公司的ESXi出现,我便想要使用一个纯粹的hypervisor解决方案,而不仅仅是VMware server或workstation。

我在VMware ESXi上开始了我的研究,不久又在VMware workstation中运行,以掌握如何进行安装和配置基础设备。通过逛博客和论坛(HardOCP的虚拟机论坛尤其不错),为构建我的安全实验室收集了一系列的资料。对于实验室的建设我有一些标准,其中稳定性是最重要的。同时我研究了硬件不兼容部分的问题报告,以确保我的时间花在对虚拟机的工作上,而不是浪费在解决ESXi的问题上。

准备好系统硬件并完成基本功能测试后,就开始安装ESXi了。安装非常简单。用时不到15分钟,这还包括从ISO文件启动并指定从USB设备安装操作系统,而后让安装程序完成接下来的事情。从开始安装到结束、启动并运行ESXi,再到登录进vCenter用了差不多20分钟。我最初安装的ESXi是4.x版本,后来升级到5.x,整个过程相当顺利。

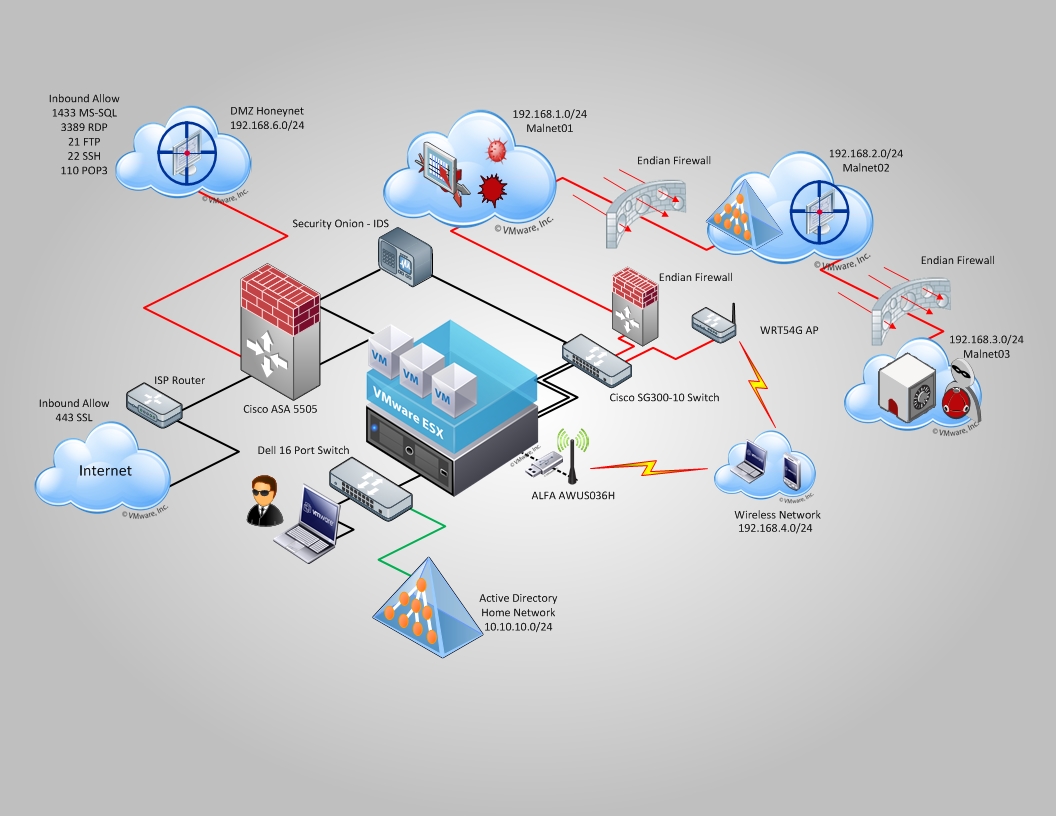

下图是我的安全实验室当前结构的一个拓扑描述。从技术角度看不是100%的准确,但提供了一个架构总览。我创建了一个完备的、预设不安全集合的网络,里面都是易被侵入的主机和系统,同时与我内部的“产品”系统和家用网络保持隔离。

我配置了三个独立的host-only网络。每个网络配置有一个虚拟交换机及双接口的Endian Firewall。通过严格配置防火墙,允许或禁止重要的端口和协议,使模拟三个恶意网络相互之间的各种攻击场景成为可能。此外,通过配置前后两端的Endian Firewal以隔离虚拟和物理网络,同时避免恶意网络中漏洞/溢出/易感染主机受到外部攻击。

每一个恶意网络和DMZ的honeynet都由Snort入侵检测传感器的监控。我使用了很棒的的开源IDS包—Security Onion,作为实验室的核心IDS。Security Onion结合了开放源代码安全包Snort和带有安全管理控制台的squil、Snorby、SQuert组成的OSSEC构成了一个不错的安全监控Linux系统。ESXi的虚拟接口和交换机使其易于快速分配IDS监控接口到任何一个虚拟网络。

恶意网络充斥着一些预设的脆弱的操作系统镜像,这些镜像可以从互联网上很容易的获取到,例如metasploitable和Kioptix。我也创建了自己的漏洞虚拟主机和服务工具箱,可以以巧妙的方式溢出。例如,malnet02包含了配置不当和一个缺少大量补丁的windows 2003 AD域控制器,其上面运行了众多易攻击的服务。攻击和发掘这样的网络可以在保持一流攻击技巧的同时,加深对防御的理解。

家庭网络中的防火墙是具有企业安全认证的思科ASA 5505。这使我可以分配防火墙的一个物理端口作为DMZ的接口。我将这个接口连接到ESXi的一个以太网接口,并把它分配给一个虚拟交换机。现在,我能将任一个虚拟主机连接到DMZ的交换机,一系列配置后,能在DMZ的honeynet网络中检测到它。当前网络就有了一个运行honeynet的主机。ASA配置成允许入站流量由多个端口(TCP21,22,110,1433,3389)从因特网进入DMZ。

为了进行无线网络攻击研究实践,增加了一个Linksys WRT54G的无线路由器,应用默认的Linksys固件,将其配置成接入点。我能使用ALFA USB卡连接到笔记本,也能通过阿尔法卡连接到ESXi中的任一个虚拟主机,并通过虚拟机攻击无线网络。

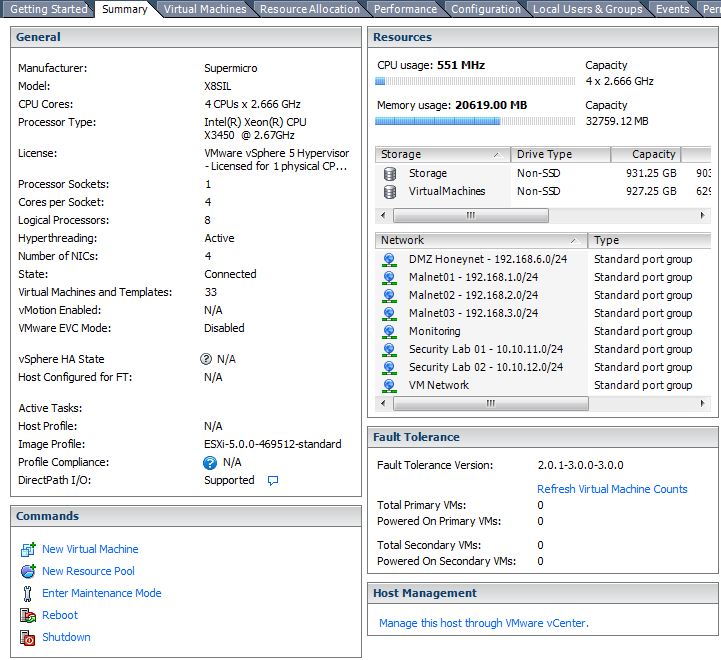

这是Virtual Center的一个ESXi快照的摘要页面:

我用于ESXi Server的完整硬件列表如下:

我去年十一月选择购买的这些硬件是落后一代的产品。这些部件应用广泛,通常与ESXi兼容。这是非常重要的因素,用经过论证的硬件部件构建系统,可以避免任何不兼容性。

CPU:

Intel Xeon X3450 2.67GHz,该型CPU是四核芯,拥有超线程技术。运行在ESXi上,它能够提供8个可用的处理器。我让ESXi管理CPU的分配,如果需要,也可手工将虚拟机分配到单独的逻辑处理器。我对ESXi如何高效分配内存和CPU资源印象深刻,包括为虚拟机分配内存、让ESXi处理所有的资源分配。

主板:

超微服务器主板X8SIL,该主板与ESXi有很好的兼容性。其有一个内置的IPMI接口,具有“无人值守”管理功能。IPMI本质上是控制系统的一个web接口,通过主板上运行的软件实现。这可实现动力循环系统,或者远程查看本地控制台。我曾经观察过它,但是我并不打算再查看一遍。

内存:

32GB(4 x 8)金士顿ECC行货DDR3。

我花了很多时间为系统配置内存,以确保其与ESXi和超微服务器主板完全兼容。该内存位于VMware的硬件兼容列表中。

存储:

2个希捷Barracuda的1TB 7200转/分硬盘。我一直认为希捷设备足够安静、可靠,上述设备也确实是这样。在我的实验室中没有RAID需求,因此我将上述2块硬盘直接作为ESXi的存储设备。虚拟机群占用了一块,镜像和备份占用了另一块。这是简单有效的配置。

ESXi从一个8G的USB key运行。超微主板上有一个直连USB端口,这样它就可以连接并隐藏起来。通过简单地做一个USB KEY镜像,备份ESXi的操作系统和配置变得非常容易。

网络:

主板有两个物理以太网口(如果算上IPMI,则有3个)。为了有4个可用的物理接口,我把另一个系统的一块双端口千兆Intel网卡(82546EB)加了上来。一个ALFA无线网络通过USB方式连接到了ESXi。

ESXi网卡通过一个10口的思科SG300交换机连接恶意网络。我已经在这个设备上启用了三层路由协议,所以各个虚拟局域网间可以通信。该交换机可以通过一个web界面或命令行方式管理。

电源:

我使用了一个酷冷至尊GX 450瓦的电源供电,因为它性价比高。它足够安静,这也是我对系统的另一个要求。

总之,我对自己的ESXi实验室非常满意。对那些想学习并保持一流攻防能力的人来说 ,一个运行攻击和防御测试的沙盒,是一个非常重要的工具。

(全文完)