OWASP 发布了 2017 年前十大 Web 应用安全风险

开放 Web 应用安全项目组织(OWASP)正式发布了十大最关键的Web应用安全风险。这是该组织自2013年以来的首次更新。

“由于过去四年 Web 应用程序的快速发展,OWASP Top 10 也需要改变了。我们利用了一个新的数据调用流程,修改了方法,完全重构了OWASP Top 10。我们与社区合作,重新排列安全风险,并且引用了现在常用的框架和语言重写了每个风险。“OWASP 写道。

根据OWASP的统计,由于过去几年来微服务,单页面应用程序,以及JavaScript作为网页主要语言的主导地位发生的变化导致 Top 10 发生重大更新。

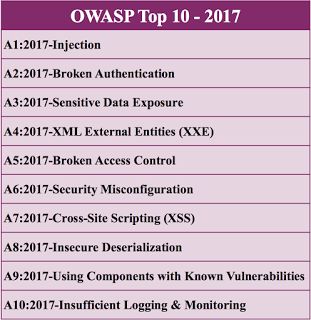

现在 Top10 包括:

-

注入(Injection)

-

破坏身份认证(Broker Authentication)

-

敏感数据泄露(Sensitive Data Exposure)

-

XML外部处理器漏洞(XXE)

-

失效的访问控制(Broken Access Control)

-

安全配置错误(Security Misconfiguration)

-

跨站脚本攻击(XSS)

-

不安全的反序列化(Insecure Deserialization)

-

使用含有已知漏洞的组件C(Using Components with Known Vulnerabilities)

-

记录和监控不足风险(Insufficient Logging and Monitoring)

XXE,不安全的反序列化和记录和监控不足风险是新进入 Top 10 的。失效的访问控制 是2013年就已经属于 Top 10 了。此外,OWASP 已经删除未经验证的重定向和转发, 并从Top 10 中删除了 CSRF 。

根据OWASP的说法,记录和监控不足风险 会导致远程代码执行,而且它让黑客能够持久的攻击系统。

许多过时的或者配置不当的XML处理器在XML文档内进行外部实体引用。外部实体可以被用来泄露内部文件,比如使用文件URI handler,内部文件共享,内部端口扫描,远程代码执行和拒绝服务攻击。

为防御十大 Web 应用安全风险,OWASP 认为开发人员需要建立和使用可重复的流程和安全控制,安全测试人员需要建立连续的应用程序安全测试,应用程序管理人员需要从IT角度负责整个应用程序生命周期,整个组织需要有一个 Web 应用安全程序。

编译自:sdtimes